En anekdotisk bakgrund

Redan när jag under 1990-talet arbetade med informationshantering och informationssäkerhet i ett landsting (jag på den gamla goda tiden när det fortfarande hette landsting och inte regioner) blev den sköra balansen mellan landstingets eget ansvar och det nationella intresset tydlig för mig. Det är inget okänt eller nytt problem som nördar med överdrivet förvaltningshistoriskt intresse (d.v.s. jag) vet. De nya medicinska behandlingar liksom nya politiska vindar drev dock tillsammans med digitaliseringen fram en historiskt ny situation där de tidigare så inbillat självrådiga landstingen pressades åt två motsatta håll. Å ena sidan blev det enskilda landstingets sjukvårdsverksamhet alltmer integrerad i ett nationellt landskap som bland annat bestod i att specialiserad vård koncentrerades till ”vårdhubbar” och en gemensam struktur i nivåer. Å andra sidan en ökad fragmentisering med fler aktörer som kommuner, privata vårdleverantörer och fler tillsynsmyndigheter. I detta skede skulle de institutionella förutsättningarna förändrats så att en stark styrning möjliggjorts. Istället gjorde införandet av new public management att bristen på samordning nationellt trycktes ner till disparata krav för det enskilda landstinget att försöka pussla ihop. Jag kommer fortfarande ihåg den lätta panik jag kände när jag ringde till Socialstyrelsen i en fråga rörande journalhantering. Den hjälpsamma tjänstemannen meddelade att hen bara kunde ge stöd angående patientssäkerhetsaspekten i hanteringen av patientinformation. För att få råd avseende integritetsaspekter i samma hantering var jag tvungen att vända mig till Datainspektionen, och nej, de två myndigheterna hade tyvärr inte tagit fram några gemensamma vägledningar.

Systemfelet att man inte på nationell nivå integrerar frågeställningar som delvis är i konflikt i det praktiska utförandet utan skjuter över det till de utförande organisationerna att lösa individuellt är verkligen inte unikt för vården. På område efter område kan samma mönster urskiljas. Jag har redan mer än en gång för mycket beskrivit den (icke-)existerande samordnade styrningen av säkerhet och digitalisering. Jag har på senare tid börjat fundera alltmer på den heliga ansvarsprincipen som infördes på 1980-talet och då ersatte en centraliserad styrning av bland annat krisberedskap. I och med detta försvann visserligen detaljkraven på enskilda verksamheter men också inbillar jag mig möjligheten att kunna mobilisera samhällsfunktioner med nödvändig överblick över helheten. (Eftersom jag blivit alltmer nyfiken på tankarna bakom krisberedskap har jag börjat läsa litet, för andra med samma dragning kan en bra ingång vara den här utredningen).

Kanske är det överblicken och systemtänkandet jag saknade mest när jag började arbeta på en samordnande myndighet. Det var med en känsla av desillusion som jag tyckte mig se konkurrens och revirpink snarare än samarbetsanda hos de myndigheter som skulle samverka. Min upplevelse var också att det fanns ett klimat där det var mycket svårt att ta varandras perspektiv och ännu mindre perspektivet hos dem som konkret skulle genomföra flertalet säkerhetsåtgärder, d.v.s. de vanliga organisationerna. Särskilt dystert kändes detta med tanke på hur väl övriga samhällsaktörer behövde en samordnad inriktning och gemensam säkerhetsarkitektur (inte bara teknisk) – något som faktiskt inte det enskilda landstinget eller kommunen kan åstadkomma. För att inte drabbas av något ont öga vill jag återigen understryka att detta är min egen subjektiva upplevelse som säkert påverkades av mina högt ställda förväntningar.

De i det svenska statsskicket så självständiga myndigheterna föreföll också tämligen befriade från stark styrning från regeringskansliet. Snarare tycktes en omvänd ordning råda där expertmyndigheterna hade starkt inflytande över de inte alltför seniora tjänstemännen på RK och därmed i vissa delar tycktes formulera sina egna uppdrag. Hunnen så långt i mina reminiscenser dök tanken på Freja och hennes vagn dragen av katter upp. Alla med minsta kännedom om katter kan föreställa sig vilket sjå Freja hade om hon skulle få vagnen att rulla framåt, en katt som lägger sig och vägrar röra sig, två som går åt två helt olika håll och till det massa stirrande och fräsande. Men för att tänja på metaforen med Frejas vagn borde det vara en huvudfråga att vagnen med digitalisering, säkerhet och integritet rullar framåt. Då måste dragarna röra sig i samma riktning och helst vara lämpliga för ändamålet.

Att samordning inte är svårt bara när det gäller de stora frågorna utan även i de mer konkreta metodfrågorna demonstreras i den frustrerande verklighet som de många som ska förverkliga intentionerna lever i. Efter att ha misslyckats med att få både intern och extern acceptans för en vägledning för informationsklassning började jag tänka om. Informationsklassning är en metod som jag själv praktiserat i ett par decennier med en tydlig förutsättning: den måste leda fram till konkreta och säkerhetshöjande åtgärder. Genom åren har jag sett många varianter av förslag på informationsklassning men mycket få som faktiskt tillämpats i praktiken. Det har till och med förekommit på konferenser och seminarier att metoder presenterats som framgångsrika trots att de aldrig använts i någon organisation! Informationsklassning i all ära men en stor del av säkerhetskraven är så generiska att det inte finns någon anledning att gå omvägen via klassningar. Ta exempelvis det mycket aktuella exemplet med ”molntjänster” med vilket för närvarande avses Office 365 och liknande helt omfattande lösningar där i princip all administrativ information utom HR och ekonomi kan hamna. Såvitt jag kan bedöma är det inte meningsfullt att genomföra enskilda informationsklassningar per verksamhet och inte heller per organisation (mer om det här.)

När nu säkerhetsskyddslagstiftningen inför ytterligare klassningar (vilket jag skrivit om bland annat här och här ) blir uppgiften ännu mer omöjlig att genomföra. Min slutsats är därför att informationsklassning faktiskt inte går att använda på det sätt som jag själv gjort i någon större skala utan att vi måste tänka om. Jag tror dessutom att det vore en samhällelig suboptimering av rang att göra som eSam och andra myndigheter föreslår: att varje organisation själv ska göra egna informationsklassningar och riskbedömningar. För mig vore det enda rimliga att de myndigheter som har formellt ansvar och de organisationer (som eSam) som tycker sig ha anledning att göra generella statements också bidrar till att lösa frågan och inte bara delar ut Svarte pettrar.

Vad bör man göra

När jag slutade på MSB (där jag då var chef för enheten för systematiskt informationssäkerhetsarbete) för tre år sedan låg enhetens fokus på tre strategiska projekt:

- Att ta fram ett underlag för en nationell styrmodell för informationssäkerhet som byggde på vetenskapligt stöd för styrning generellt

- Att ta fram 5–10 generiska processer för kommuner inklusive den informations som skapas/används i processen samt i förlängningen

- Att skapa ett underlag för att ta fram gemensamma skyddsnivåer som skulle kunna tillämpas av både offentliga och privata aktörer

Såvitt jag vet hamnade projekten i malpåse men jag skulle vilja förklara den bakgrund till projekten som jag bedömer som varande fortfarande relevant.

En del var en ökande medvetenhet om hur NPM-tänkandet präglat även informationssäkerhetsområdet bland annat i form av en extrem decentralisering och fokus på mätning snarare än att skapa en sammanhållen och kostnadseffektiv arkitektur av säkerhetsåtgärder. Exempel på detta är att den stora övertron till att ISO-standarden ska lösa problemen trots att den uttryckligen är inriktad på enskilda organisationers säkerhet och därmed har en stor potential för att ge olika svar i olika organisationer. Ett annat är det lika överdrivna intresset för att samla in incidentrapporter utan att sedan riktigt veta vad man ska göra med dem. Istället menar jag (fortfarande) en stark central styrning måste till och att tanken på standarderna som universallösningen måste överges. Enkelt uttryckt måste vi förflytta oss från metoder som är skapade för att skapa olika resultat till styrning som ger ett enhetligt resultat i den gemensamma infrastrukturen.

Att skapa större enhetlighet inte bara vad gäller metod utan i faktiska säkerhetsåtgärder bör i sig vara ett mål. Det vill säga att där det förekommer likartad information i likartade processer bör den om möjligt hanteras på ett enhetligt sätt. Om man har detta som utgångspunkt finns i Sverige alldeles lysande förutsättningar för att nå snabba säkerhetshöjningar, något som nu inte alls tillvaratas utan snarare motarbetas. Låt oss ta kommunerna som det kanske tydligaste exemplet. Samtliga 290 kommuner har tio obligatoriska uppgifter som de ska utföra. Det innebär att deras kärnverksamhet i består av tio i huvudsak likartade processer med i huvudsak likartad information. Att söka skola eller byggnadslov ser ungefär likadant ut även om man kan ha olika organisationer, system och begrepp. Genom att utnyttja den fördelen och skapa generiska processer inklusive informationsmängder kan man också ta fram informationsklassningar för kärnverksamheten som kommunerna kan utgå från liksom även skyddsnivåer där systemen som stöder processerna kan placeras in. Detta är bara ett exempel på hur vi snarare har motverkat de stora fördelar som finns i likheten och skapat ett enormt maskineri av krav på att med bristfälliga resurser klassa samma information fast få fram olika resultat…

Förutom den effektivitet och kostnadsreducering som skulle kunna vinnas med den här typen av styrning är den kanske mest centrala att det faktiskt skulle leda till bättre säkerhet. De riskbedömningar, klassningar och skyddsnivåer som kan tas fram med experter på nationell nivå kan med stor sannolikhet, förutom att vara enhetliga, vara av en annan kvalitet än de som en informationssäkerhetsansvarig på 20 % i Söpple kommun har möjlighet att frambringa. Här vill jag dock med all kraft understryka att den verksamhetskunskap som finns i företag, kommuner, regioner och myndigheter inte kan ersättas av säkerhetsexperter. Nej, här det snarare frågan om en stark funktionell renodling där verksamheter står för verksamhetskompetensen och säkerhetsfunktioner står för säkerhetskompetens. Och självklart kommer det att kvarstå verksamhet som är unik som måste hanteras av den egna organisationen.

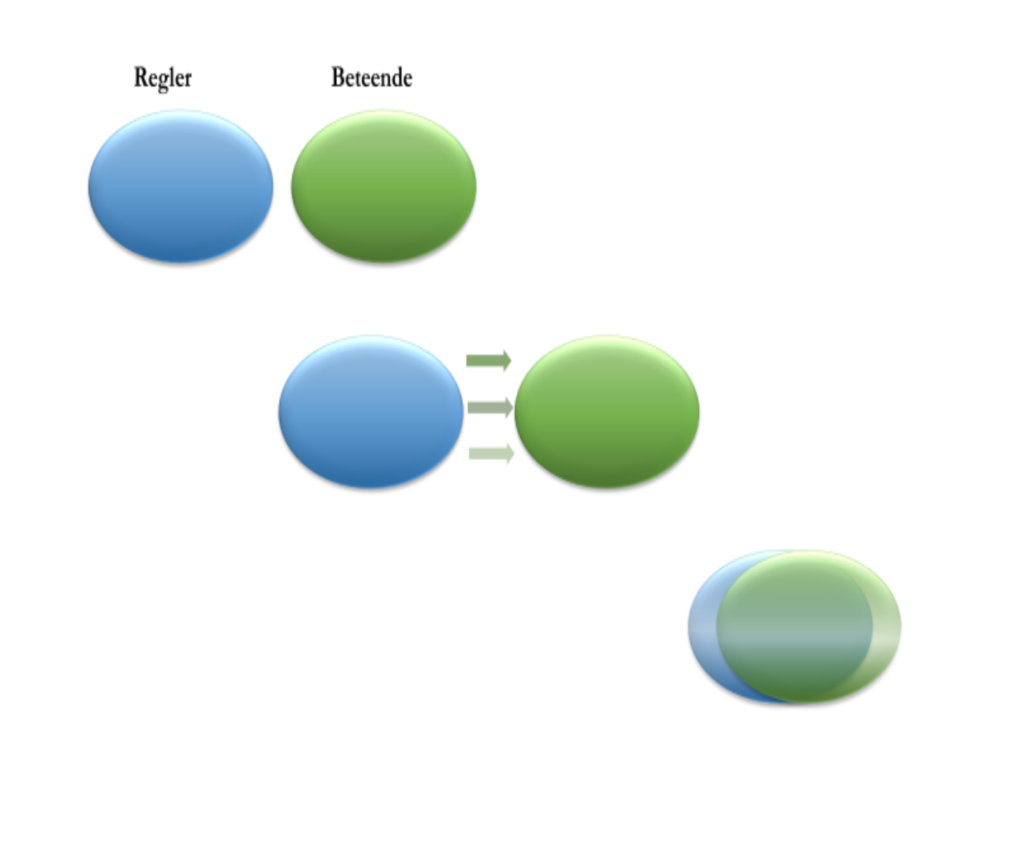

Grunden var att försöka komma fram till hur man ska kunna skapa institutionella förutsättningar för att skapa en fungerande informationssäkerhet som dessutom är i samklang med både den planerade och den oplanerade digitalisering som pågår. Jag vill betona betydelsen av institutionella förutsättningar i styrsystem eftersom det inom säkerhetsområdet florerar en underförstådd föreställning om regelstyrning både i den lokala organisationen och på nationellt plan. Den kan tolkas som att det räcker med att bara säga till vad som gäller (regler) och sedan straffa eller skamma de som avviker från dessa. Om detta har en säkerhetshöjande effekt eller inte har en underordnad betydelse. Till och med vid framtagandet av föreskrifter är frågan om hur föreskriften ska få effekt en osynlig fråga. För att belägga det räcker det att konstatera att det saknas en planerad uppföljning av föreskrifters genomslag inte tas fram. Jag tror helt enkelt att säkerhetsområdet måste börja närma sig andra områden när det gäller styrning. Detta behov blir än mer framträdande då det sedan ett par decennier är i allt högre grad privata aktörer som utför centrala delar av samhällsviktig och offentligt finansierad verksamhet. I en situation av mer governance och mindre government blir rak regelstyrning mindre effektiv. De institutionella förutsättningarna innebär inte bara regler utan också beteende där beteendena bör förflyttas så att de överensstämmer med reglerna. En viktig uppgift är alltså att hitta de mekanismer som kan underlätta denna förflyttning.

Ganska självklart men kanske för ofta bortglömt. Styrningen beror alltså på att man väljer rätt metoder för att underlätta förflyttningen av beteendena. Straff och tillsyn är ofta framlyfta incitament inom säkerhetsområdet men min uppfattning är att minst lika stort intresse borde vigas åt de positiva incitamenten som exempelvis överenskommelser, kunskapsstyrning och en positiv säkerhetskultur även på nationell nivå.

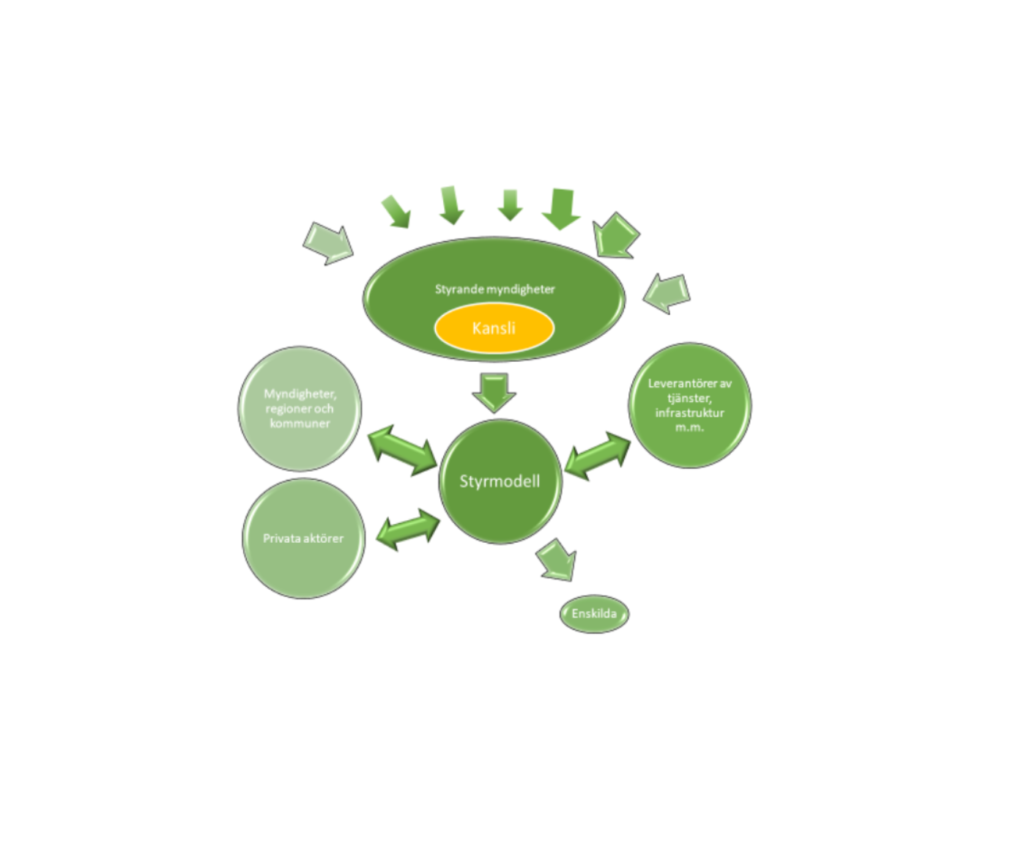

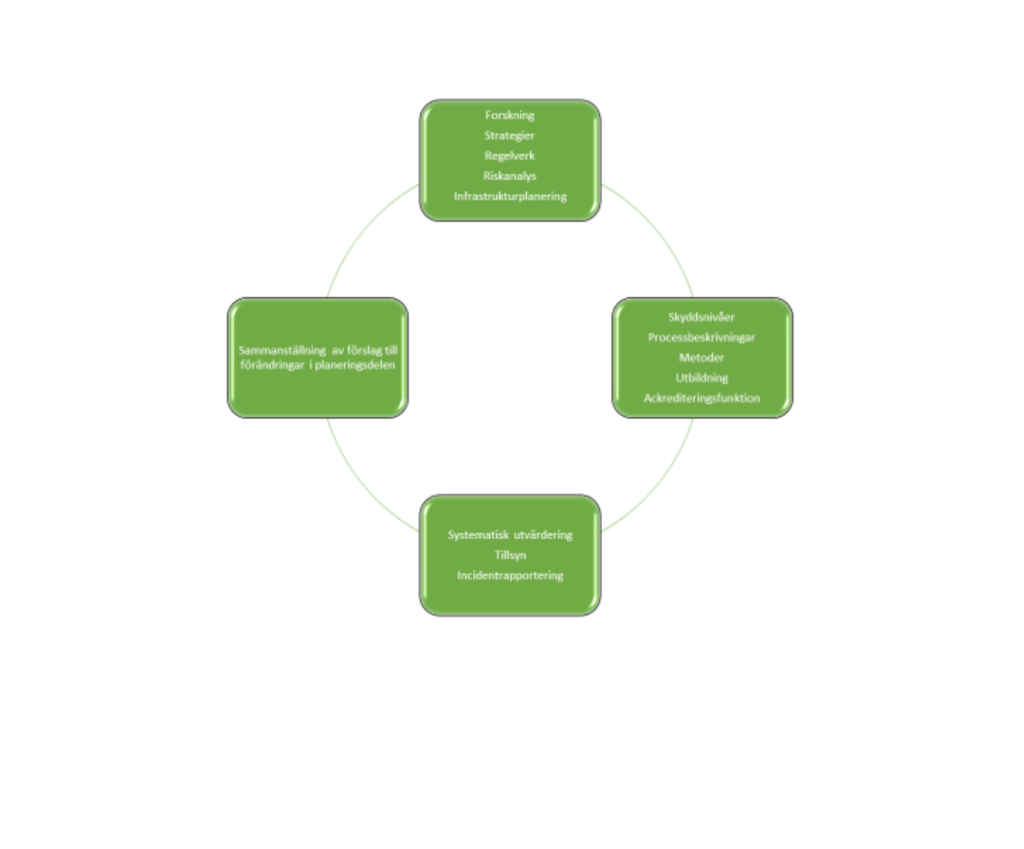

För att inte hamna i Frejas situation och ha en vagn spänd bakom trilskande kissar har jag tagit fram följande superförenklade bild över hur en gemensam styrmodell skulle kunna utformas. Pilarna ovanifrån är verksamhetskrav för att styrmodellen ska utformas med de risker som finns i detta perspektiv. Vad som inte finns med är hur styrmodellen ska samverka med myndigheternas krav på digitalisering – detta mest beroende på att jag funnit det omöjligt att hitta underlag för att beskriva hur denna styrning är avsedd att ske.

Här vill jag skjuta in att den här typen av modell även skulle leda till att relationen med leverantörer av tjänster för informationshantering skulle förbättras på ett antal nivåer. För det första skulle kommunikationen vid upphandlingar kunna ske med stöd av skyddsnivåerna i modellen: kunden kan istället för egenhändigt utformad kravspec för säkerhet peka på vilken skyddsnivå systemet eller tjänsten ska uppfylla. För det andra kan, om beskrivningarna i skyddsnivåerna är rätt utformade, leverantörerna bidra med lösningar med bättre säkerhet än vad kunderna skulle kunna formulera krav på. Leverantörerna har trots allt som sin kärnuppgift att utveckla teknik vilket inte kunderna har. För det tredje skulle det ge leverantörerna ett mått av förutsägbarhet som gör det värt att investera i utveckling av nya säkerhetslösningar. För att bara ta några möjliga förbättringar.

Det skulle också innebära att man kan lyfta kretsloppet av ständig förbättring, PDCA-cykeln, från den enskilda organisationen till vår gemensamma informations- och it-struktur, med dessa exempel:

Detta är bara en bråkdel som finns att säga om detta. I ett senare inlägg kommer jag därför att beskriva förslaget ytterligare. Observera fram till dess med tacksamhet att jag inte satt Operation Gyllenborst som namn på modellen.